报告速览:

近期 GoPlus 联合中山大学区块链工程技术研究中心对 Solana 生态的钓鱼攻击展开研究,发现三类基于 Solana 特性的新型手法: 单交易多转账 、账户权限转移、假冒系统账户。在受害人举报的钓鱼账户历史交易中,检测到了 8051 笔钓鱼交易,总损失近 110 万美元,其中 3 月为高峰期, 账户权限转移类攻击损失占比最高(超 81 万美元)。攻击者重点瞄准稳定币(如 USDC) 和 Meme 币(如 BONK、WIF) ,利用其流动性高或用户基数大的特点牟利。用户需提高安全意识,需警惕交易中的敏感指令,仔细核对交互地址,使用合适的安全插件,并定期清理无用授权,以防范资产损失。

正文:

2024 年,Solana 实现了从 2022 年加密寒冬低谷到行业领先的逆袭,其用户活跃度大幅增长。与此同时,不少钓鱼者的目光也瞄准了 Solana 平台,贪婪的手也伸向 Solana 用户的钱包。因此,Goplus 联合中山大学区块链工程技术研究中心,进行了 Solana 钓鱼手法的总结、钓鱼交易的检测和钓鱼结果的分析。

一、 钓鱼手法总结

基于受害者报告,我们总结归纳了 3 种基于 Solana 特性的钓鱼手法,呼吁 Solana 用户警惕这几种类型的钓鱼手法。

类型一:单交易多转账

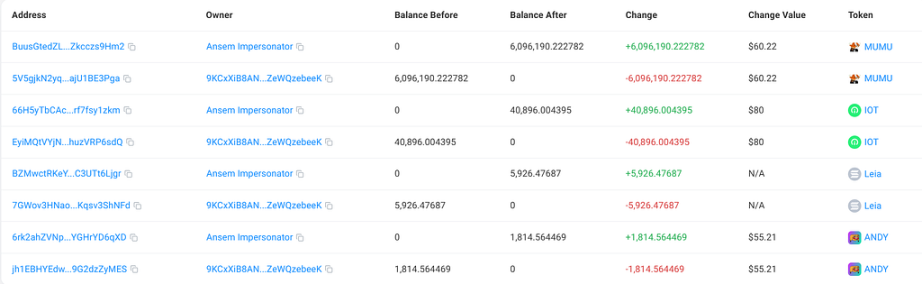

Solana 一笔交易可以包含多个指令,不同的指令可以实现转账、创建账户等不同功能。基于这一特性,钓鱼者不需要为每种代币都设置一笔单独的转移交易,而能够通过在一笔恶意交易中包含多个 transfer 指令来实现受害人钱包洗劫。例如,下面展示的一笔钓鱼交易,通过包含多个 transfer 指令,实现了对受害人四种代币的洗劫。

类型二: 账户权限转移

Solana 上包含了钱包账户、代币账户等多种账户,每个账户都有对应的 owner 进行账户的权限控制。Solana 提供了权限转移指令,钓鱼者可以通过诱导受害人签署权限转移交易,来将受害人的资产占为己有。具体而言,对于钱包账户,钓鱼者可以通过带有Assign指令的交易将普通账户的所有者设为自己精心部署的钓鱼程序;对于代币账户,钓鱼者可以通过SetAuthority指令将受害人代币账户的所有者设为自己。在权限转移之后,钓鱼者将进一步转移受害人账户下的资产,从而实现获利。

类型三: 假冒系统账户

Solana 使用独特的前后缀(如 Compu、1111 等)区分系统官方账户与其他账户。部分钓鱼者利用这一特点,生成系统账户相似的靓号地址(即包含特定前后缀的地址),并诱导受害人签署与这些假冒地址交互的交易。下表列出了一些被举报的假冒系统账户的账户地址,由于大部分钱包软件只显示交互对象地址的部分前缀和后缀,受害人在进行交互的时候可能没有仔细检查便误以为交互对象是官方账户并信任交易。

二、 钓鱼交易分析

针对 Solana 上这些独有的钓鱼手法,Goplus 联合中山大学区块链工程技术研究中心从受害人举报的 Solana 钓鱼账户的历史交易中,检测到了 8058 笔钓鱼交易,并对这些钓鱼交易进行分析。

( 一 ) 时间分布

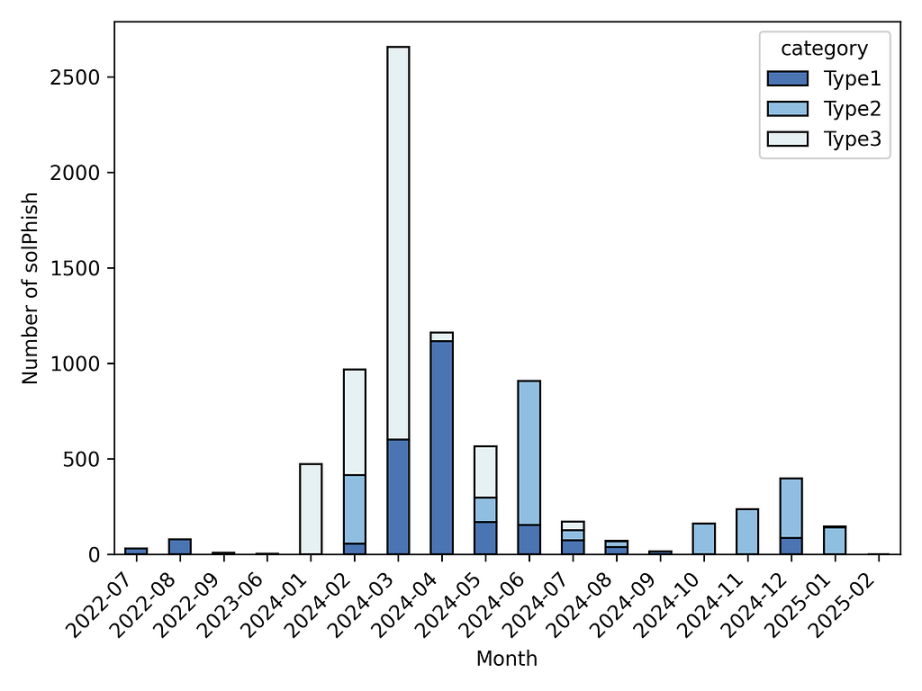

我们将根据交易发生的时间,以月份为单位统计各个月份检测到的交易数量。各个月份三种类型的钓鱼交易数量如图 1 所示。

图 1:各个月份钓鱼交易数量分布

● 整体时间分布

2024 年 1 月到 2024 年 6 月是钓鱼交易的高峰期,我们检测到的钓鱼交易主要集中在这半年内,并且在 2024 年 3 月份达到最高值。这可能与 Solana 的快速发展相关,2024 年是 Solana 市场复苏的一年,其用户活跃度在这一年大幅提升,原生代币 Sol 价值也在上半年整体展现出良好的上升趋势。不过,随着一些钓鱼者被揭发、多家安全公司关于警惕钓鱼诈骗的推文发布,2024 年下半年钓鱼情况有所缓和。

● 钓鱼方式演变

三种类型的 solPhish 似乎呈现出一定的演变趋势,总体呈现出假冒系统账户 ->单交易多转账 ->账户权限转移的演变。最先大量涌现的是假冒系统账户钓鱼,这类钓鱼主要依赖于拥有与系统官方帐户相同的前后缀。随后兴起的是单交易多转账的钓鱼,这类钓鱼的兴起与 Solana drainer 的出现相关。单交易多转账是 Solana drainer 实现钱包洗劫的重要途径之一。账户权限转移相对较晚出现,这种类型的钓鱼利用了 Solana 上授权与以太坊上的授权不同的特点。Solana 的新用户尤其是那些不了解 Solana 权限机制的用户容易在这种骗局上当受骗,故此类骗局出现后几乎每个月都会出现受害者。

( 二 ) 资金损失

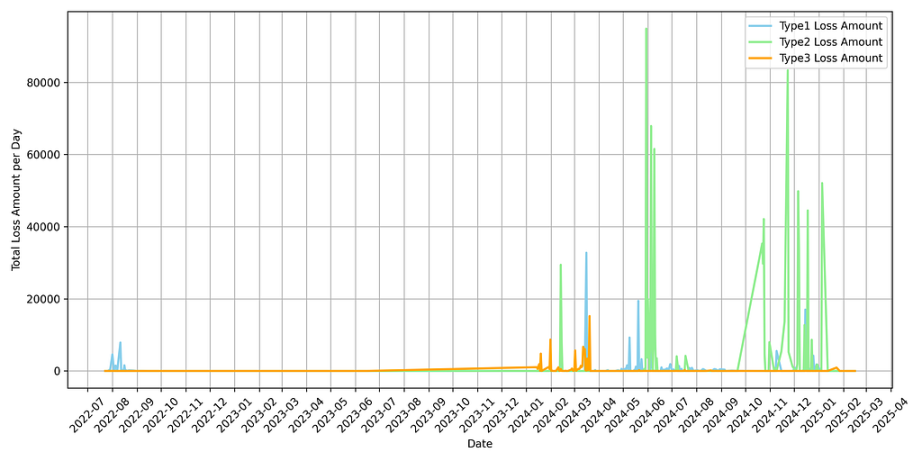

图 2:各个月份钓鱼交易产生的资金损失

我们检测到的钓鱼交易共造成了受害人接近 110w 美元的资金损失,平均每笔交易导致了受害人 136.47 美元的资金损失。此外,资金损失情况与前文中的钓鱼时间分布情况相符合,具有相似的演变趋势(即假冒系统账户 ->单交易多转账 ->账户权限转移)。整体上,账户权限转移导致的资金受损最多,累计造成了$812,219.75 的损失。

此外,在钓鱼者瞄准的代币方面,我们发现:

(1)稳定币成为核心钓鱼目标。USDC 成为被钓鱼次数最多的代币,USDT 也上榜被钓鱼次数最多的代币前十榜单。钓鱼者似乎更倾向于窃取可直接锚定法币价值的资产,其变现路径短、价格稳定且流动性极佳。

(2)Meme 币群体风险集中爆发。Meme 币是指以网络流行文化(Meme)或社会热点为灵感创造的加密货币。被钓鱼次数最多的前十种代币中,包含了 BONK、WEN、WIF、BEER 4 种 Meme 币,这类代币单价极低,但持有者基数庞大且社区活跃。

三、 钓鱼预防策略

钓鱼交易导致的资金损失巨大,因此,我们呼吁 Solana 用户警惕该生态中的钓鱼诈骗,避免经济损失。我们建议 Solana 用户:

1. 提高安全意识。用户应当提高安全意识,不轻易点击未知来源的链接,不轻易泄露自己的私钥,不轻易签署交易。

2. 在签署交易前检查交易细节。签署交易之前,认真检查交互对手、涉及到的交易指令。面对包含 11111、Compu 等前后缀的地址,手动展开完整地址,与官方地址比对。对包含 SetAuthority 等敏感指令的交易,也应提高警惕,谨慎交易。

3. 使用有效的钱包安全插件。一些钱包安全插件能够有效帮助用户规避潜在风险。例如 GoPlus 推出的浏览器插件,提供了钓鱼网站检测、事前交易风险检测、安全知识获取等功能,可帮助用户及时感知交易风险。近期 GoPlus 将推出安全交易系列的新功能。

4. 定期取消无用授权。通过 Solana Revoke 的工具,定期取消一些无用的授权,保障资产的安全。

【免责声明】市场有风险,投资需谨慎。本文不构成投资建议,用户应考虑本文中的任何意见、观点或结论是否符合其特定状况。据此投资,责任自负。